Nmap高级用法与典型场景

作者:网络转载 发布时间:[ 2015/1/26 14:19:04 ] 推荐标签:软件测试工具 安全测试工具

完整的扫描命令

在准备了必要的IP地址文件,并对主机发现参数优化后,我们得到终的扫描命令:

nmap -S [srcip] -d --max-scan-delay 10 -oAlogs/tcp-allports-%T-%D -iL tcp-allports-1M-IPs --max-retries 1--randomize-hosts -p- -PS21,22,23,25,53,80,443 -T4 --min-hostgroup 256 --min-rate175 –max-rate 300

上述命令用于扫描互联网上100万台主机全部的TCP端口的开放情况。

使用包含100万个IP地址的文件(-iL tcp-allports-1M-IPs),源端IP地址设置为srcip(指定一个IP地址,保证该IP地址位于统一局域网中,否则无法收到目标机的回复包),主机发现过程使用TCP SYN包探测目标机的21,22,23,25,53,80,443,扫描过程将随机打乱主机顺序(--randomize-hosts,因为文件中的IP已经排序,这里将之打乱,避免被防火墙检查出),端口扫描过程检查全部的TCP端口(-p-,端口1到65535),使用时序级别为4(-T4,速度比较快),将结果以XML/grepable/普通格式输出到文件中(-oA logs/tcp-allports-%T-%D,其中%T表示扫描时间,%D表示扫描日期)。

-d表示打印调试出信息。

--max-scan-delay 10表示发包多延时10秒,防止特殊情景下等待过长的时间。

--max-retries 1,表示端口扫描探测包多被重传一次,防止Nmap在没有收到回复的情况下多次重传探测包,当然这样也会降低探测的准确性。

--min-host-group 256表示进行端口扫描与版本侦测时,同时进行探测的主机的数量,这里至少256个主机一组来进行扫描,可以加快扫描速度。

--min-rate 175和--max-rate 300,表示发包速率介于175和300之间,保证扫描速度不会太慢,也不会因为速率过高引起目标机的警觉。

扫描结果

Fyodor组织的此次扫描得出很多重要结论,统计出了互联网有可能开放的10个TCP端口。

|

80 (http)

23 (telnet)

22 (ssh)

443 (https)

3389 (ms-term-serv)

445 (microsoft-ds)

139 (netbios-ssn)

21 (ftp)

135 (msrpc)

25 (smtp)

|

有可能开放的10个UDP端口。

|

137 (netbios-ns)

161 (snmp)

1434 (ms-sql-m)

123 (ntp)

138 (netbios-dgm)

445 (microsoft-ds)

135 (msrpc)

67 (dhcps)

139 (netbios-ssn)

53 (domain)

|

5 扫描Web站点

Web是互联网上广泛的应用,而且越来越多的服务倾向于以Web形式提供出来,所以对Web安全监管也越来越重要。目前安全领域有很多专门的Web扫描软件(如AppScan、WebInspect、W3AF),能够提供端口扫描、漏洞扫描、漏洞利用、分析报表等诸多功能。而Nmap作为一款开源的端口扫描器,对Web扫描方面支持也越来越强大,可以完成Web基本的信息探测:服务器版本、支持的Method、是否包含典型漏洞。功能已经远远超过同领域的其他开源软件,如HTTPrint、Httsquash。

目前Nmap中对Web的支持主要通过Lua脚本来实现,NSE脚本库中共有50多个HTTP相关的脚本。

扫描实例:

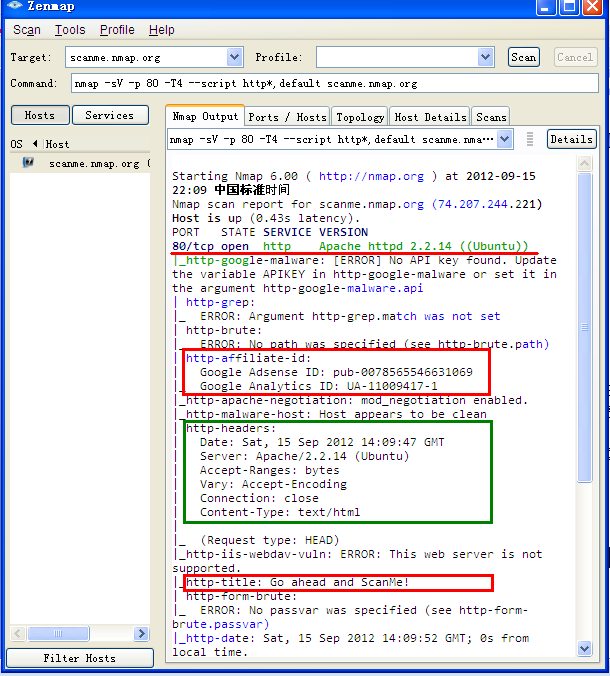

nmap -sV -p 80 -T4 --script http*,defaultscanme.nmap.org

上面以扫描scanme.nmap.org的Web应用展示Nmap提供Web扫描能力,从图中可以看到扫描结果中提供了比较丰富的信息。

首先是应用程序及版本:Apachehttpd 2.2.14 ((Ubuntu))

然后搜出了该站点的affiliate-id:该ID可用于识别同一拥有者的不同页面。

然后输出HTTP-headers信息,从中查看到基本配置信息。

从http-title中,可以看到网页标题。某些网页标题可能会泄漏重要信息,所以这里也应对其检查。

sales@spasvo.com

sales@spasvo.com